Competencia a desarrollar:

Conocer las aplicaciones que tiene el comercio electrónico en las PYMES.

Objetivo:

Diferenciar entre los negocios electrónicos y el comercio electrónico, donde y cuando aplicar cada uno de ellos.

Legislación del comercio electrónico en México y en el mundo.

México actualmente tiene una legislación que proporciona suficiente

seguridad para que la práctica del comercio electrónico pueda llevarse a cabo, ya que, desde el punto de

vista sustantivo, en la legislación mexicana que rige a las operaciones de

compraventa no se establece impedimento alguno para que los mensajes

electrónicos puedan surtir efectos jurídicos como aceptación y oferta, ni para

que se perfeccione un contrato por ese medio.

De forma general tenemos como leyes de regulación federal a la Ley

Federal de Telecomunicaciones, la Ley Federal de Protección al Consumidor, el

Código de Comercio, el Código Civil Federal, el Código Fiscal de la Federación,

la Ley Federal del Derecho de Autor y la Ley de la Propiedad Industrial.

Contratación.

El Contrato Electrónico Bajo la legislación mexicana, y

específicamente

conforme a los artículos 1792 y 1793 del Código Civil Federal, un convenio es

un acuerdo voluntades para crear, transferir, modificar o extinguir derechos y

obligaciones

·

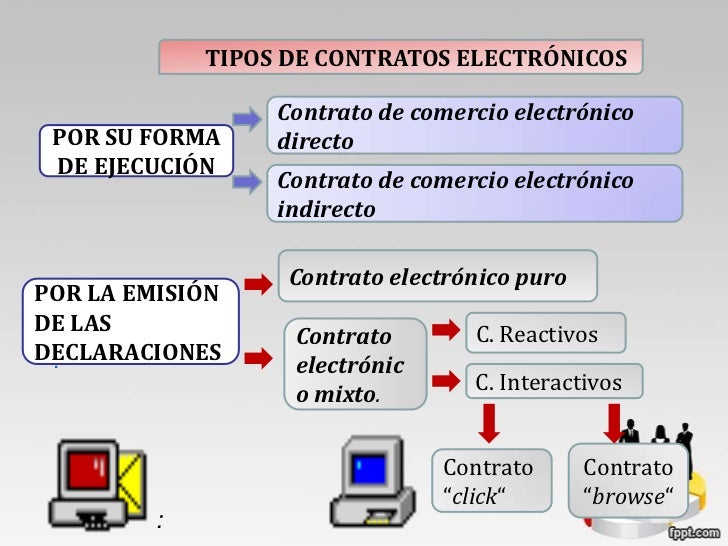

Por su forma de ejecución:

- Contrato de comercio electrónico directo: aquel que permita la entrega virtual de bienes inmateriales o la prestación de servicios que no precisen de presencia física de su prestador. Esta entrega o prestación puede ser, a su vez, inmediata o diferida

- Contrato de comercio electrónico indirecto: aquel que requiere la entrega física de bienes materiales o la prestación presencial. Su ejecución es necesariamente diferida

· Por la emisión de las declaraciones:

- Contrato electrónico puro: las declaraciones de voluntad se manifiestan íntegramente a través de medios electrónicos tales como el correo electrónico las páginas interactivas.

- Contratos Reactivos: Exigen de las partes el uso de herramientas adicionales de comunicación para poder llevar a cabo la contratación. Son los más comunes en sistemas de micro pagos, contratación de servicios personalizados y venta por catálogo

- Contrato electrónico mixto. La contratación combina sistemas electrónicos de manifestación de voluntad con otros tradicionales.

Seguridad privada (Criptografia)

La

seguridad, tanto desde el punto de vista técnico (algoritmos de cifrado,

longitud de claves, etc.) como desde el punto de vista de percepción de los

usuarios, es un aspecto clave para generar en las empresas y en los

consumidores la confianza necesaria para que el comercio electrónico se

desarrolle

La criptografía es una ciencia que tiene el ámbito de buscar esquemas y

mecanismos de cifrados

seguros. Para realizarlo,

hay una codificación de la información a transmitir; es decir, los mensajes

originales están transformando en formas aparentemente ininteligibles.

Ética del comercio electrónico.

Es

el estudio de los principios que las personas y las organizaciones pueden

utilizar para determinar correctas e incorrectas acciones.

Hay

tres principios básicos de ética:

- Responsabilidad. Las personas, las organizaciones y las sociedades son responsables de las acciones que realizan.

- Rendición de cuentas. Las personas, las organizaciones y las sociedades deben ser responsables para con los demás por las consecuencias de sus acciones.

- Responsabilidad civil. Es una

característica de los sistemas políticos en la cual hay un órgano legal

que permite a las personas recuperar los daños ocasionados por otros

actores, sistemas u organizaciones.

El delito electrónico, también

denominado informático, es la

conducta típica, anti jurídica y culpable, no

ética o no autorizada, vinculada al procesador automático de datos y/o

transmisiones de datos.

Estos delitos utilizan la

informática como objeto del ataque o como el medio para cometer otros delitos,

frecuentemente de carácter patrimonial, como estafas, apropiaciones indebidas,

etc.

La tecnología informática es así una herramienta idónea por la gran

cantidad de datos que acumula, por la increíble

facilidad de acceso a ellos y

la manipulación de esos datos.

Daño y robo de datos.

Los daños a datos son

la alteración, destrucción o pérdida de mala fe a la estructura de un dato. Y la usan para adquirir cuentas de crédito a nombre suyo.

Amenazas potenciales: virus y hackers.

Un virus es un código maligno

o un software malintencionado,

Troyanos. Este virus roba información o altera

el sistema del hardware o incluso puede que otro usuario se apodere de tu computadora

Gusanos. Este virus se duplica a sí mismo,

bloquean las redes y hacen que el usuario espera mucho tiempo para qué pueda ver

las páginas web.

Los hackers son personas que

invaden las computadoras de usuarios, que desean controlar, descifrando claves

para ingresar a lugares prohibidos y tener acceso a información indebida.

Estos se identifican de tres

formas:

· Sombreros blancos: Son hackers su rol es

ayudar a las organizaciones a localizar y corregir fallas en la seguridad.

· Sombreros negros: Son hackers que se

involucran en los mismos tipos de actividad, pero sin recibir paga ni acuerdos

con la organización de destino y con la intención de ocasionar daños, irrumpen

en sitios web y revelan la información confidencial que se encuentren.

· Sombreros grises: Descubren las debilidades en

la seguridad de un sistema y después publican la debilidad sin dañar el sitio

ni tratar de beneficiarse de sus hallazgos. Su única recompensa es el prestigio

de descubrir la debilidad.

la información que contiene es muy buena, ayuda a su fácil comprensión, excelente blog.

ResponderBorrarLa información esta muy bien las imagines igual pero seria mejor si las letras las pones del mismo calibre de arial.

ResponderBorrarMuy buena información pero con cuerdo con mi compañero la letra tiene que ser igual.

ResponderBorrarEsta bien tu blog, me gusto la imagen de fondo, solo que deberias de cambiar el color de letra y poner mas espacio a la hora de poner las imagenes

ResponderBorrarTiene buen contenido,pero si igual cambias la letra,de ahi en fuera vas bien compañero.

ResponderBorrarBuen contenido, me gusta el fondo de tu blog, tus imágenes están muy bien.

ResponderBorrarPerfecta información, felicidades.

ResponderBorrar